ACCESS CONTROL LIST (ACL)

Access-List’ler (erişim listeleri) ağ trafiğinin kontrolünü sağlar. Oluşturulan kurallar ile hangi trafiğin geçeceğinin, hangisinin geçemeyeceği gibi kontroller sağlanır. Access List, Routerların interfacelerine gelen ya da giden trafiği kontrol etmek, filtrelemek veya erişim kısıtlamaları yapabilmek için oluşturulan erişim listeleri diyebiliriz. Aslında Access listler routerları basit bir Firewall gibi kullanmamızı sağlayarak routerlar seviyesinde güvenliği sağlamaktadır. Kısaca ACL dediğimiz bu yapı ile ağ yöneticilerine büyük kolaylık sağlamakta. ACL’ler permit (izin ver) ve deny(engelle) dediğimiz iki yapıdan oluşur. ACL’ler standart ve genişletilmiş (extended) olmak üzere iki çeşittir. Bunların yanında isimli olarak adlandırdığımız (named) ACL’ler mevcuttur. Ancak ACL çeşidi olarak nitelendirmiyoruz. Standart ve Genişletilmiş ACL’ler isimli (named) olarak yazılabilir.

Standart ACL’ler ip paketlerinin kaynak(source) adreslerine bakarak filtreleme yapar. Yani izin(permit) veya deny(engelle) bütün protokol için de geçerlidir. Konfigürasyon yapılırken 1-99 arası numaralandırma kullanılır. Ve Standart ACL’ler hedefe yakın olarak uygulanır. ACL’ler yazılırken wildcardlar kullanılır. (access-list 5 permit 192.168.1.0 0.0.0.255)

Genişletilmiş ACL’lerde liste için 100-199 arası numara verilebilir. Listede hem kaynak hem de hedef IP adresine bakılır. (access-list 111 permit tcp 192.168.1.0 0.0.0.255 any eq 80)

192.168.1.0 ağından herhangi bir 80 portuna (web portu) izin verir. TCP ve UDP için kullanılabilir.

Numaralı ACL’lerde kural içine başka şeyler eklemek için çalışan ACL önce durdurulup sonra eklenecek şeyler eklenir. Onun için güvenlik açığı oluşturur.

İsimli ACL kullanımı : ALC listesinde numara değil isim kullanılır.

ip access-list standart NO_ACCESS deny host 192.168.10.10 (192.168.10.10′ u engeller)

- Standart ACL’ler hedefe yakın olan cihazda yazılır.

- Extended ACL ise kaynağa yakın olan cihaza yazılır.

- Eğer ACL yazıldıysa tüm ağlar için yazılmalıdır. Bir ağ için engelleme veya izin için liste oluşturulduğunda, varsayılan olarak liste dışında olan tüm ağlar engel listesine takılır. Bu yüzden access list oluşturulduğunda tüm ağlar için de liste yapılmalıdır.

STANDART IP ACCESS-LIST

Yukarıdaki gibi bir ağımız olduğunu varsayalım. 192.168.1.0’lı ağdan sadece 192.168.1.5 IP numaralı bilgisayarın diğer ağdaki bilgisayara ulaşmasını istiyorum.

Öncelikle bilgisayarlar ve routerda gerekli ayarların yapılması gerek. Her iki ağ da aynı routera bağlı olduğu için, interfaceleri tanımlamak iki ağ arasında haberleşme kurulması sağlayacaktır. Herhangi bir routing yazılmasına gerek yok.

Router1 interface yapılandırması;

Router1(config)#interface gigabitEthernet 0/0

Router1(config-if)#ip address 192.168.1.1 255.255.255.0

Router1(config-if)#no shutdown

Router1(config-if)#exit

Router1(config)#interface gigabitEthernet 0/1

Router1(config-if)#ip address 192.168.2.1 255.255.255.0

Router1(config-if)#no shutdown

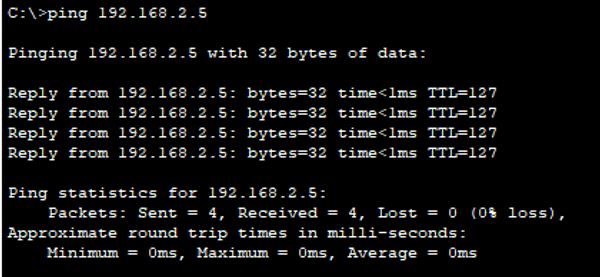

PC1 ve PC2’den herhangi bir problem olmadan ping atabilmem lazım.

Her iki bilgisayardan da problemsiz bir şekilde PC3’e eriştim. Şimdi PC1’in erişip PC3’ün erişemeyeceği şekilde yapılandırma yapacağız.

Gerekli ayarları routerda yapacağız.

Router1(config)#access-list 5 permit 192.168.1.5

Bu komut ile şunu yapmış oldum: 5 nolu bir liste oluşturdum ve bunda 192.168.1.5 adresinin izinli olduğunu belirttim.

Şimdi sadece 192.168.1.5 IP adresine sahip bilgisayarın erişim izninin olup, ağdaki diğer bilgisayarların erişimini engellemek istiyorum.

Router1(config)#access-list 6 deny 192.168.1.0 0.0.0.255

Bu komut ile şunu yapmış oldum: 192.168.1.0 ağındaki tüm hostların erişimini engelle.

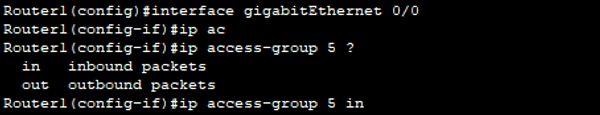

Yapılan ayarların router tarafından yorumlanması için ilgili arayüze access-listin tanımlanması gerek.

Verilen örnekte Router1’in gigabitEthernet 0/0 interfacesini kullanmamız gerecek.

Router1(config)#interface gigabitEthernet 0/0

Router1(config-if)#ip access-group 5 in (ACL 5’in giriş yönünde uygulanmasını seçtik. Eğer böyle yapmamış olsaydık hostlardan gelen paketler routerda işlenecekti ve sonra erişim/engelleme yapılacaktı. Bu da ekstra bir trafik oluşturacaktı. ACL’yi giriş interfacenini giriş yönünde uygulayarak ekstra trafiğin önüne geçmiş olduk.

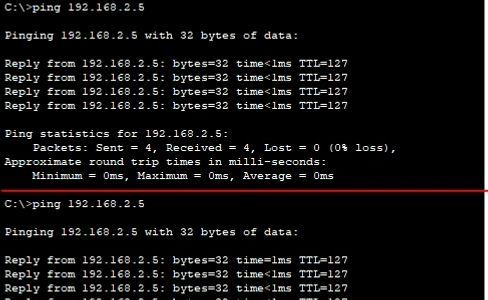

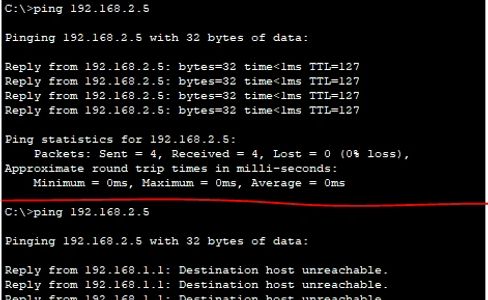

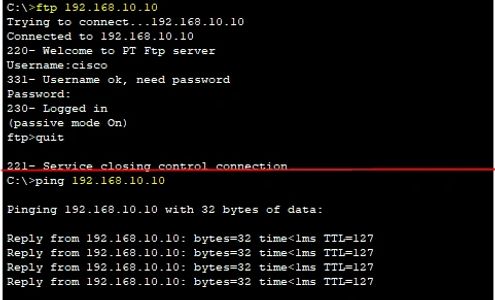

Şimdi iki bilgisayardan da 192.168.2.5 bilgisayarına erişim var mı yok mu görelim. ACL öncesi ve sonrasını kırmızı çizgi ile ayırdım. Çizginin üst tarafı ACL öncesini, alt tarafı ise ACL sonrasını gösteriyor. PC1’e baktığımız zaman erişimde herhangi bir problem yok.

Pc2’ye baktığımız zaman ise ACL öncesi erişim sağlandığını, ACL sonrası ise erişimin sağlanamadığını görüyoruz.

NOT :Yapılan bu listede işlemler hiyerarşik düzende yorumlanır. Bu yüzden dikkatli bir şekilde listeyi hazırlamak gerekir. Ben önce 192.168.1.5 adresine izin verip sonra 192.168.1.0 ağındaki tüm hostları engellediğim için 192.168.1.5 hostu erişimde herhangi bir problem yaşamadı. Ama önce ağdaki tüm hostları engelleyip sonra 192.168.1.5 hostuna erişim izni vermiş olsaydım, 192.168.1.0 hostu da erişemeyecekti.

EXTENDED IP ACCESS LIST

Bu kategorideki listeler numara olarak 100-199 arası numara alabilirler. Extended Access Listler, Standart Access Listlere göre göre daha esnek ve daha detaylı kontrol listesi oluşturmaya yarar. Standart ACL’lerde izin verme ya da engelleme işlemi tüm servisleri kapsıyordu. Ancak Extended ACL’lerde izin verilen ve engellenen servisler seçilebilir. Örneğin, bir hostun internete ulaşmasına izin verip FTP’ye ulaşmasını engelleyebiliriz. Bunu bir örnek ile yapalım.

Yukarıdaki gibi bir ağımız olsun. 192.168.2.10 IP adresine sahip bilgisayarın hem WEB hem de FTP servislerine erişmesine izin vereceğiz. Fakat, 192.168.2.11 IP adresine sahip bilgisayarın sadece WEB’e erişimine izin vereceğiz.

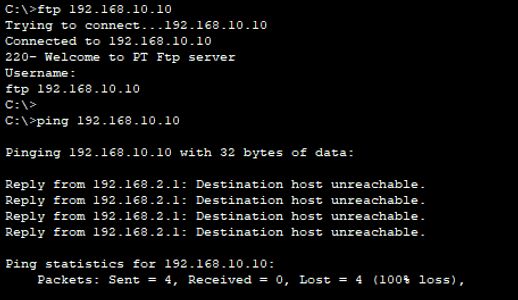

Router ve PC’lerdeki ayarlamalara değinmeyeceğim. Şu anki durumda PC1 ve PC2, Server1’in açık olan tüm servislerine ulaşabilir. Her iki bilgisayarda da FTP ve ping denemesi yaptım ve ikisinde de erişimde problem yaşamadım.

Router1(config)#access-list 150 permit tcp host 192.168.2.10 host 192.168.10.10 eq ftp

Accesss list 150 yazarak 150 numarayı vermiş oldum. Ardından hangi protokol ile bağlanacağımı seçtim (tcp)

Tek kaynak ve tak hedef olduğu için host komutu ile bunları belirttim.

eq (eşittir) yazarak servisi belirttim(FTP) .

Burada ister servis ismi yazılarak istersek de servisin port numarası yazarak yapabiliriz. Şimdi 192.168.2.0 ağındaki tüm FTP erişimi kapatacağım.

Router1(config)#access-list 150 deny tcp 192.168.2.0 0.0.0.255 host 192.168.10.10 eq 21 (21 yerine ftp yazabiliriz)

Bu yapılandırma ile 192.168.2.0 ağından hiçbir hostun 192.168.10.10 adresindeki FTP servisine bağlanmamasını sağlamış olduk. Tabii ilk önce 192.168.2.10 adresine izin verdiğimiz için o host bu kuraldan etkilenmeyecektir.

ACL yazdığımızda tüm servisler default olarak kapatılır. Bu yüzden şu an iki bilgisayar da (PC1’in FTP’ye ulaşabilmesi dışında) hiçbir servise ulaşamaz.

PC2 hostundan hiçbir servise erişemezken, PC1 hostumdan sadece FTP’ye erişebiliyorum.

Router1(config)#access-list 150 permit icmp any any Bu komut ile ICMP(Internet Control Message Protocol)’ye tüm kaynaklar ve hedefler için izin vermiş oldukBöylece tüm hostlar engel belirtilmediği sürece servis erişimleri sağlayabilecek.

STANDART IP ACCESS LIST

DHCP (Dynamic Host Configuration Protocol)

Bir TCP/IP ağı üzerindeki her bir makineye dinamik olarak IP dağıtmak ve diğer yapılandırma ayarlarının yönetimini kolaylaştırmak için kullanılan bir IP standartıdır. TCP/IP protokolü ile çalışan bir ağ üzerindeki her bir client için kendine özgü bir IP adresi olmalıdır. IP adresi ve subnet mask'ı, bağlı olunan alt ağı belirlediği için; bir client farklı bir alt ağa taşındığında IP adresinin de değişmesi gerekir. DHCP sunucusu, kurulduğu yerel ağ içerisindeki ağ cihazlarına dinamik olarak IP dağıtır. Böylelikle, hem o ağ içerisinde kullanılan bir IP adresinin tekrar kullanılarak IP çakışmalarına neden olması önlenir hem de yapılandırma ayarlarının elle girilmesinden oluşabilecek hata ve zaman kaybı minimuma indirilir.

DHCP, client-server modeline dayanan bir protokoldür. DHCP sunucusu veritabanı içerisinde; gerekli yapılandırma parametreleri, istemcilere ayrılmış belirli bir IP bloğuna ait geçerli adresler ve sunucular tarafından tutulan kira süreleri(lease time) bulunur.

GNS3 üzerinden gerçekleştirdiğim uygulamaya erişebilirsiniz.

- Dhcpdiscover: DHCP istemci bilgisayar tarafından ağa gönderilen ilk pakettir. Bu paket broadcast olarak tüm ağa gönderilir. Bu paketin kaynak IP adresi kısmında istemci henüz bir IP adresine sahip olmadığı için 0.0.0.0 adresi bulunur. Hedef IP adresinde ise 255.255.255.255 bulunur. Bu pakette istemci makinenin MAC adresi, kaynak MAC adresi kısmında bulunur. İstemci makine bu mesaja gerekli cevabı alamadığı zaman periyodik olarak bu mesajı yayınlamaya devam eder. MAC adresi bulunduğundan eğer istemci makine için bir IP adresi tahsis edilmiş ise bu MAC adresini tanıyarak önceden tanımlı bu adresi gönderir.

- Dhcpoffer: DHCP sunucu "discover" mesajını alınca adres alanında kullanılmamış bir IP adresi seçerek bunu bu mesaj ile istemci makineye gönderir. Bu pakette henüz istemci makinenin IP adresi bulunmadığından broadcast olarak yayınlanır. Bu mesajda ayrıca subnet mask, default gateway gibi parametreler de bulunur. Bu mesajın hedef MAC adresi kısmında istemci makinenin MAC adresi bulunur.

Bu mesaj da broadcast olarak yayınlandığından hedef IP adresi 255.255.255.255'dir. Burada dikkat edilecek husus kaynak makine IP adresi kısmında DHCP sunucusunun IP adresinin bulunmasıdır.

- Dhcprequest: İstemci makine "Dhcpoffer" mesajını alınca gerekli parametreleri kabul ettiğini gösteren bu mesajı broadcast olarak yayınlar. DHCP, istemci makine "Dhcpoffer" mesajını alamazsa 2., 4., 8. ve 16. saniyelerde birer "Dhcpdiscover" mesajı daha gönderir. Yine cevap alamazsa her 5 dakikada periyodik olarak birer tane daha gönderir.

Bu mesaj istemci makinenin sunucu makine IP'sini bilmesine rağmen yine broadcast olarak yayınlanır. Bu pakette yine kaynak makinenin IP adresi kısmında 0.0.0.0 bulunur; çünkü istemci makine gönderilen IP adresini kabul ettiğini söyler; fakat bu IP adresini kullanabilmesi için DHCP sunucusundan "Dhcpnack" paketini alması gerekir.

- Dhcpnack: IP adres önerisini kabul eden istemci makineye DHCP sunucusu tarafından gönderilir. İstemci bu mesajı alamadan makine TCP/IP protokolünü kullanamaz.

Bu mesaj da broadcast olarak yayınlanır. Hedef IP adresi kısmında 255.255.255.255 bulunur. Kaynak adresi olarak da DHCP sunucunun IP adresi bulunur. IP adresinin ne kadar süre ile bu istemci tarafından kullanılacağı gibi bilgiler bu mesaj içerisinde bulunur.

IP adresinin kullanım süresi bittiği zaman son iki paket yine sunucu ile istemci arasında haberleşmeyi sağlar. Tek bir fark vardır. Bu da bu iki mesaj bu sefer broadcast olarak yayınlanmaz. İstemci ve sunucu makine birbirlerinin IP adreslerini bildiğinden bu mesajları doğrudan birbirlerine yollarlar. Tüm bu işlemler yapıldıktan sonra "ipconfig" komutu ile makinenin TCP/IP yapılandırması görülebilir. Bu komut all parametresi ile çalıştırıldığında network kartı ile ilgili bilgiler de görülebilir.

DHCP Uygulama Videosu

FTP (FILE TRANSFER PROTOCOL)

TCP tabanlı dosya transfer protokolüdür. FTP bağlantı kurulurken FTP sunucunun 21 numaralı portu kullanılır.

FTP ilk geliştirilen internet protokollerinden biridir. FTP protokolü ile;

Bir başka bilgisayardan bir başka bilgisayara dosya aktarımı yapılırken, o bilgisayar ile etkileşimi aynı anda bağlantı kurulur. Ayrıca bu protokol ile sağlanan bir dizi komutlar yardımıyla iki bilgisayar arasında dosya alma/gönderme işlemleri yapılır.

TFTP ( TRIVIAL FILE TRANSFER PROTOCOL)

UDP tabanlı Cisco IOS tarafından desteklenen bir protokoldür. Router ve switchlerde dosya transferi için kullanılır, daha az hafıza ve işlemci gücü gerektirir. UDP tabanlı olduğu için hızlı bir iletişim söz konusudur fakat hata telafisi yoktur.

Önemsiz dosya aktarımı denmesinin sebebi ise; dosya aktarımında herhangi bir güvenliğin olmayışıdır.

Bu web sitesinde çerez kullanılır.

Web sitesi trafiğini analiz etmek ve web sitesi deneyiminizi optimize etmek amacıyla çerezler kullanıyoruz. Çerez kullanımımızı kabul ettiğinizde, verileriniz tüm diğer kullanıcı verileriyle birlikte derlenir.